公司管理员工具配置了单点登录

目标

在公司级别管理员工具中配置单点登录 (SSO)。

背景

Procore 借助 Okta、OneLogin 和 Microsoft Azure AD 可支持 SP 发起的单点登录和 IdP 发起的单点登录。请参阅SP 发起的单点登录和 IdP 发起的单点登录之间有何区别?Procore 还支持其他服务提供者,即 SAML 2.0 和 SHA 256 合规,单点登录。

需要考虑的事项

- 所需用户权限:

- 公司级别管理员工具的“管理员”级别权限。

- 公司级别管理员工具的“管理员”级别权限。

- 其他信息:

- 如果在查找颁发者 URL、目标 URL和 x509 证书方面需要帮助,请联系单点登录服务提供商。

先决条件

- 在身份标识提供商的单点登录软件或解决方案中配置 Procore 应用程序。

- 从身份标识提供商的单点登录软件或解决方案中获取所需的单点登录设置。

步骤

- 导航到公司级别管理员工具。

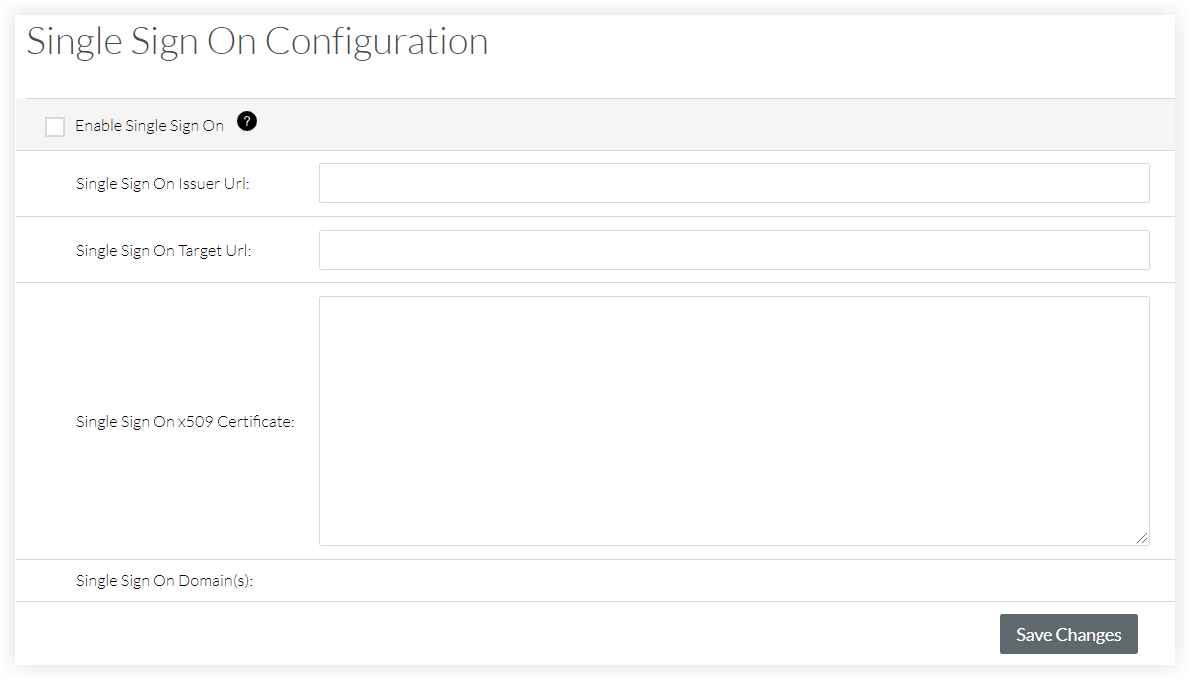

- 在“公司设置”下,点击单点登录配置。

注意:你在以下页面上输入的数据始终从颁发者 (例如,Okta、OneLogin 或 Microsoft Azure AD) 处获得。提示

有关使用 Okta、OneLogin、Azure Active Directory 和 Google 配置单点登录的更多详细指示,请参阅下面的链接。

- 输入单点登录颁发者 URL。 这通常称为颁发者,这是一个唯一 URL,可标识发出 SAML 请求的提供商。

- 输入单点登录目标 URL。这是将从提供商处接收 SAML 请求的 URL。

- 输入单点登录 x509 证书。这是加密的数字证书信息。

- 点击保存变更。

- 联系 Procore 支持或贵公司的Procore 联系人,请求将将通过单点登录进行身份验证的用户的电子邮件域作为目标。

- 收到 SSO 配置准备就绪的确认消息后,请在“单点登录配置”页面上选中启用单点登录复选框。

- 点击保存变更。